AppGuardテクノロジーのコア技術

AppGuardは、使用頻度が高く脆弱性が指摘されるようなアプリケーションや感染経路として使用される頻度の高いアプリケーションを起動時にコンテナ化し、プロセスを隔離することでエンドポイントを保護します。

ユーザーが利用するアプリケーションの動作をあらかじめ設定したポリシーで制御し、ポリシーで許可されていない動作をアプリケーションが実行した場合、動作をブロックしてエンドポイントを防御します。

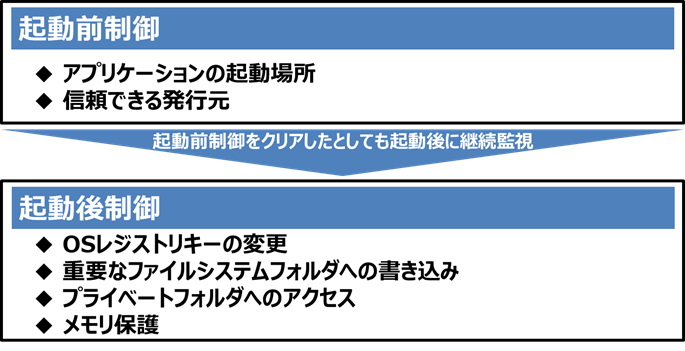

マルウェアを検知したりログを分析したりする仕組みではないため、シグニチャファイルを用いません。常時ネットワーク接続の必要もなく、エンドポイントを防御します。アプリケーションの起動前と起動後の二段階で継続監視をしてエンドポイントを護ります。

AppGuardは、特許技術“アイソレーションテクノロジー(Isolation Technology)”を用い、感染リスクの高いアプリケーションを起動時にコンテナ化し、プロセスを隔離します。またマルウェアか否かに関わらず派生するプロセスを自動的に監視し、親プロセスのポリシーを「自動継承」します。

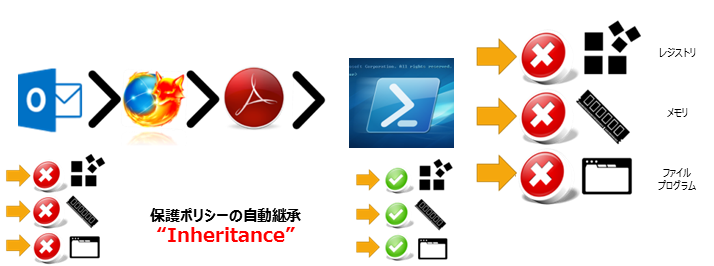

デフォルトで設定されているポリシーは、Webブラウザやメーラーまたは標的型攻撃の手口となりやすいアプリケーションです。AppGuardの自動継承機能を利用することで、アプリケーションごとにポリシーを設定することなく、感染リスクの高いアプリケーションから派生するプロセスを自動的に守るために、運用の負担が格段に軽減できます。

“アイソレーションテクノロジー(Isolation Technology)”は、プロセス保護ポリシーの継承によって、既知・未知に関わらずマルウェアの不正な動きを防ぎ、システムの正しい動作を護ることを可能にします。

プロセス保護のポリシーの継承

「自動継承」は最初に起動されたプロセス(親プロセス)からコールされた子プロセスの保護にも親プロセスの保護ポリシーを継承する特許技術です。

※Blue Planet-works社資料より抜粋

例えば、Webブラウザ経由でファイルをダウンロードし、そのファイルを開くために他のアプリケーション(PDFやエクセル等)を自動的に起動した場合、後から起動したアプリケーションは、Webブラウザのポリシーを自動継承するため、攻撃を防ぐことができます。

一般的に、Powershellからレジストリやメモリに書き込みや読み込みをすることは通常の動作として認識されます。

しかし、Webブラウザ経由でダウンロードされたファイルに埋め込まれたコマンドによってPowerShellが起動した場合、Poweshellからレジストリやメモリへのアクセスは不正と判断し動作を遮断します。

なぜなら、Web経由でダウンロードされたファイルがPowershellを起動し、自動的に他のメモリやレジストリに読込みや書き込みをする行為は不自然な動作と考えられるためです。

以上のイラストでは、プロセス保護ポリシーは汎用アプリケーションの親プロセス(Outlook)から派生した子プロセス(FireFox → Acrobat Reader → Powershell)に継承されています。